2013年CNCERT监测发现一起利用刷机方式向手机植入“手机预装马”,进而窃取用户信息的典型案例。截至2014年1月全国范围内感染该“手机预装马”的受害用户达216万,不规范的手机刷机行为已经严重威胁到了移动互联网环境的生态健康,移动互联网“白名单”机制将势在必行。具体情况通报如下:

一、恶意程序介绍

CNCERT接到网民投诉,称其在电商“1号店”购买的联想A820T手机中存在预装的手机病毒。CNCERT在收到投诉后,及时对网民手机进行了取证调查。

通过取证分析,CNCERT发现该手机中存在一例伪装成安卓系统服务“SystemScan”的应用程序,该应用程序在用户不知情的情况下通过后台窃取用户手机号码、IMEI号、IMSI号、用户联网IP地址、用户手机当前位置信息、用户手机上所有已安装的应用程序信息以及当前系统运行任务信息等,并将窃取到的用户信息进行压缩后上传到远端服务器。该远端服务器所使用的域名为,相应的服务器IP地址为 123.103.63.37,123.103.63.43。

依据通信行业标准YD/T 2439-2012《移动互联网恶意程序描述格式》判定该应用程序属于“信息窃取”类恶意程序,将其归入“A.Privacy.TunkooScan”恶意代码家族中,并将该恶意代码家族的中文名称命名为“手机预装马”。

二、恶意程序传播和处置情况

CNCERT通过调查取证,发现投诉者在“1号店”所购联想A820T手机所预装的应用程序与正版联想A820T手机中预装的应用程序并不一致。由于正版联想A820T手机中并未预装名为“SystemScan”的手机预装马,因此手机预装马系手机出厂后通过二次刷机方式植入手机。

图1 投诉者提供的感染手机信息情况

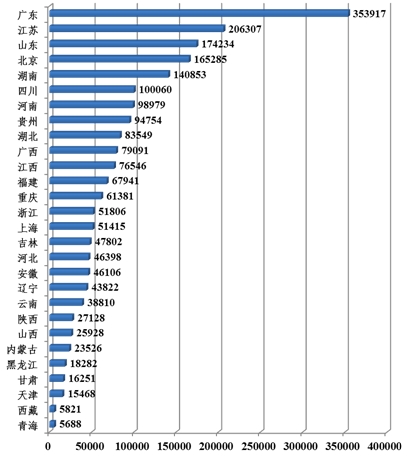

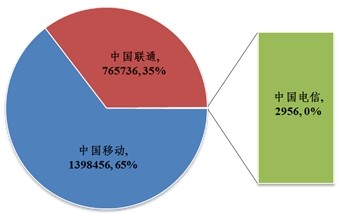

通过对该手机预装马进行持续监测,截至2014年1月CNCERT发现全国范围内感染该手机预装马的用户数达2167148个。感染用户按照区域分布和运营商分布情况分别如图2和图3所示。

图2 感染“手机预装马”用户按照区域分布情况

图3 感染“手机预装马”用户按照运营商分布情况

目前,CNCERT已协调域名注册商中国万网对“手机预装马”所用于采集用户信息的3个服务器域名 ,,进行停止解析处理,并协调电信增值企业网宿科技对服务器所使用的IP地址123.103.63.37,123.103.63.43进行停止接入处理。

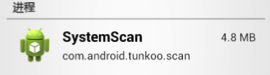

由于“手机预装马”在运行时具有明显特征,安卓手机用户可通过检查当前手机进程信息中是否含有名为“com.android.tunkoo.scan”的 “SystemScan”进程,如果含有该进程则说明手机中已被植入“手机预装马”,用户须及时卸载“SystemScan”应用。

图4 “手机预装马”所运行的恶意程序信息

同时用户可以通过由CNCERT负责日常运营的中国反网络病毒联盟ANVA(www.anva.org.cn)网站或者邮箱msample@cert.org.cn进行举报,提供被植入“手机预装马”的手机型号信息和传播信息,以便CNCERT开展处置工作。

三、移动互联网应用自律白名单势在必行

本次“手机预装马”的广泛传播表明以刷机、手机ROM制作等为代表的移动互联网源头环节已被严重“污染”,直接破坏了移动互联网的生态健康,严重危及了移动互联网生态下游用户的切身利益。

目前大多数手机安全软件都是基于“黑名单”机制来查杀移动恶意程序,但是“黑名单”机制是基于已知恶意程序建立的,无法对新出现的恶意程序进行及时识别,因此经CNCERT测试发现目前多数手机安全软件无法识别“手机预装马”,这也是造成“手机预装马”泛滥的一个重要原因。

为营造健康的移动互联网生态系统,有效解决目前“黑名单”机制的局限性,中国反网络病毒联盟ANVA于2013年推行了“移动互联网应用自律白名单”(white.anva.org.cn),通过建立可信的“白名单”防止“未知”移动恶意程序的入侵。

ANVA成立了由11家安全企业组成的白名单工作组和由23家应用商店组成的应用商店自律组来落实“白名单”的审查工作和执行工作,并设立了三级审查机制严格筛选“白名单”。通过在应用程序开发者、手机ROM制作者、应用商店、终端软件等移动互联网关键环节贯彻执行“白名单”机制,能够有效抵制移动恶意程序的植入和流通,势必会提高移动互联网生态系统的安全性。

CNCERT将继续跟踪事件后续情况,做好国内用户受影响情况的监测和预警工作。同时,请国内相关单位做好信息系统应用情况排查工作,如需技术支援,请联系CNCERT。电子邮箱:cncert@cert.org.cn,联系电话:010-82990999。

关键字:刷机 “手机预装马” 信息窃取