攻击分析

攻击步骤

通过研究人员分析,此次攻击链主要实施过程有以下三步:

第一,不法分子会利用微信(PC版)0day以构造恶意的钓鱼链接,通过微信将钓鱼链接发送到目标单位员工。

第二,当目标员工打开不法分子的钓鱼链接时,将会触发该漏洞,导致目标员工PC被植入不法分子制作的cobalstrike木马,木马进程为:xxxsoft.exe,同时将创建命名为dotnet_v4.3的系统服务。

第三,不法分子将进一步在c:\\ProgramData\目录下放置TxPortMap.exe 扫描工具且利用该工具扫描目标单位的内网。

攻击特征

通过国内有关安全研究机构验证,此次发现的攻击技术特征如下:

通过微信点击URL链接,在这个过程中会调用微信的内置浏览器(chrome内核,并开启了--no-sandbox参数)以加载远程js代码并执行,待针对chrome漏洞利用的js代码成功执行,shellcode就会启动远控进程,最终获取目标PC当前的用户权限。

由于存在上述漏洞的版本的微信内置浏览器沙箱(开启了--no-sandbox参数)关闭,漏洞利用难度降低,影响范围较大,相关用户请及时更新到新版微信,如下图:

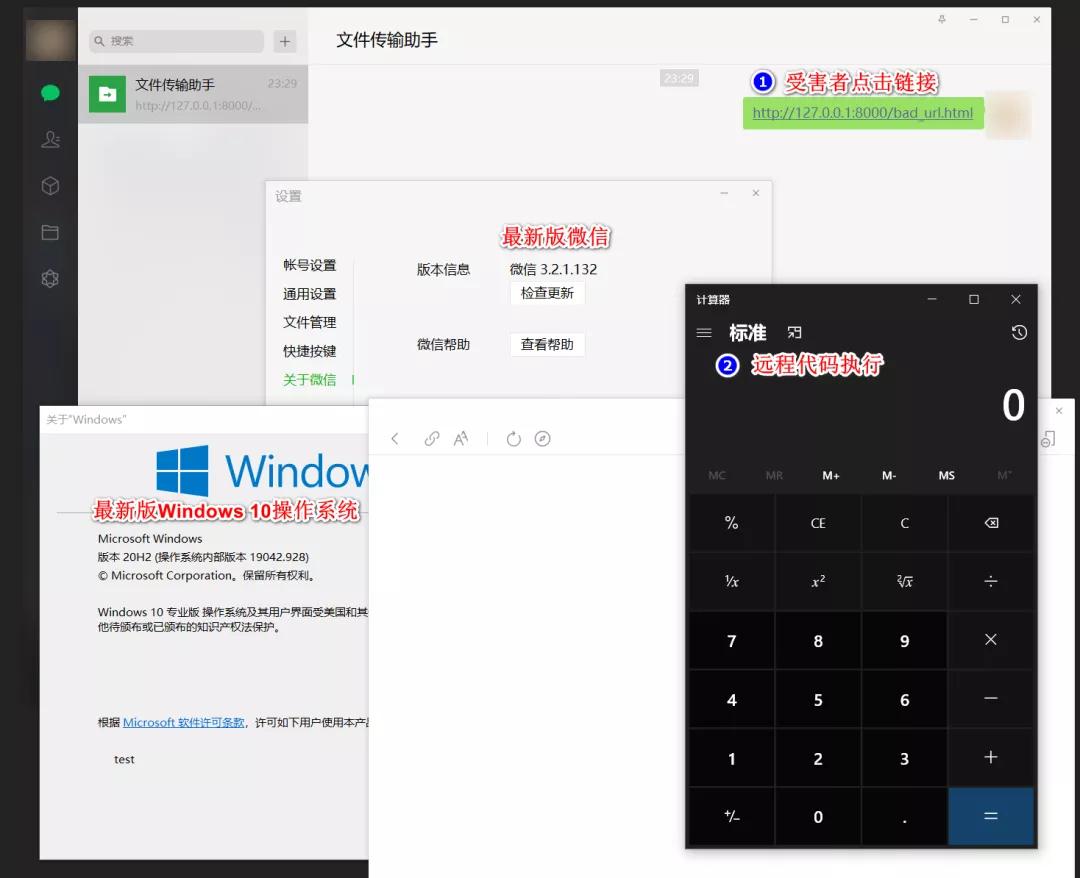

国内有关安全研究机构已验证该0day漏洞可利用性,经验证用户只要点击一次链接就可以被完全控制:

解决方案

针对次攻击利用的漏洞情况,腾讯安全应急响应中心已发布《关于Chrome存在安全问题可能影响Windows版本微信的通告》,参考链接:

【TPSA-21-12】关于Chrome存在安全问题可能影响Windows版本微信的通告

安全建议

1、请教职工与学生加强安全意识,如非必要,切勿在微信(PC版)点击可疑链接;

2、目前微信官方已修复此漏洞并发布了更新版本,建议尽快升级微信(PC版)至最新安全版本。

来源:广东省网络安全应急响应中心