北京时间5月12日以来,互联网上出现了针对Windows操作系统的Wannacry勒索软件蠕虫大范围感染事件,并在5月13日出现了传播感染高峰期,对我国互联网络构成较为严重的安全威胁。在经过突发重大网络安全事件应急协调处置工作后,5月14日下午以后Wannacry勒索软件蠕虫在全网的传播趋势已得到有效控制,但仍应保持高度关注。

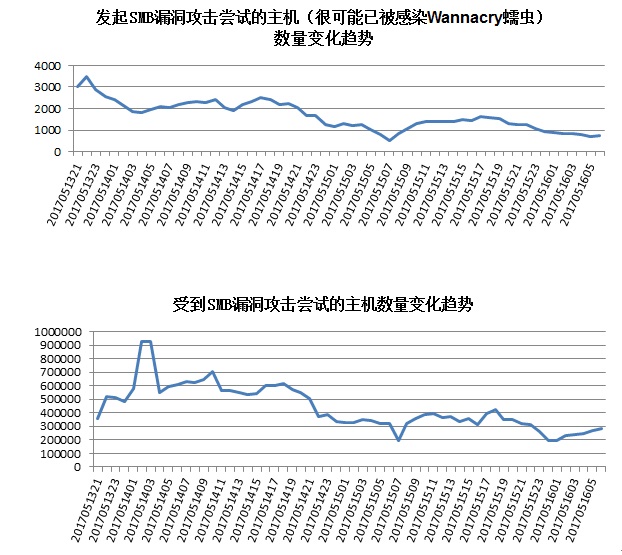

通过对 Wannacry蠕虫所发动的SMB漏洞攻击态势的持续监测,CNCERT 发现自5月13 日至 5 月 14 日,发起 SMB 漏洞攻击尝试的主机(很可能已被Wannacry蠕虫感染)数量约 2000 台/小时,受到 SMB 漏洞攻击尝试的主机数量约 52 万台/小时。5月15日至5月16日,发起 SMB 漏洞攻击尝试的主机(很可能已被Wannacry蠕虫感染)数量降至约 814 台/小时,受到 SMB 漏洞攻击尝试的主机数量降至约 21.3 万台/小时。可见,蠕虫传播所发动的 SMB 漏洞攻击次数大幅减少,传播趋势得倒有效控制。

自Wannacry勒索软件蠕虫感染事件发生以来,CNCERT持续跟踪监测利用SMB漏洞发动攻击活动情况,并及时发布应急处置方案。截止5月16日上午7时,全球约304.1万个IP地址遭受“永恒之蓝”SMB漏洞攻击,主要分布在阿联酋、中国台湾、美国和俄罗斯,其中我国境内的IP地址数量约有9.4万个。同时,监测发现发起“Wannacry”蠕虫病毒攻击的IP地址(可能也已感染该病毒)数量近5.2万个,主要分布在中国大陆、中国台湾、阿联酋和俄罗斯,其中我国境内的IP地址数量约2.6万个。